重磅!汽车网络信息安全迎来国际准则 ISO 21434标准发布及其对网络工程设计的影响

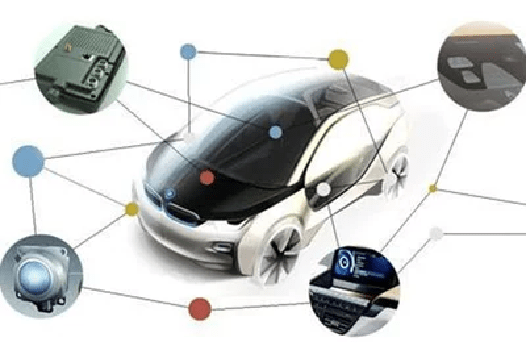

国际标准化组织(ISO)与国际电工委员会(IEC)正式联合发布了ISO 21434标准——《道路车辆-网络安全工程》。这一里程碑式的事件标志着汽车行业在应对日益严峻的网络信息安全挑战时,终于拥有了首个专门针对道路车辆的全球性国际标准框架。该标准的发布不仅为整车厂、零部件供应商及软件服务商提供了统一的网络安全工程管理指南,更对汽车电子电气架构及网络工程设计领域带来了深远且具体的影响。

ISO 21434标准的核心在于将网络安全的概念系统地融入汽车整个生命周期——从概念设计、开发、生产、运维到报废。它不再将网络安全视为单一的功能特性或事后补救措施,而是要求将其作为一项基本质量属性,贯穿于车辆研发与管理的每一个环节。这一理念的转变,对负责实现车辆内部及外部通信的网络工程设计提出了全新的、系统化的要求。

对网络工程设计的直接影响与具体要求

- 威胁分析与风险评估(TARA)的早期集成:标准明确要求在产品概念阶段就必须启动网络安全活动。对于网络工程师而言,这意味着在设计网络拓扑、选择通信协议(如CAN FD、以太网、LIN等)、定义ECU(电子控制单元)接口和网关策略时,必须同步进行系统的威胁分析与风险评估。设计决策需要基于对潜在攻击路径(例如,通过OBD-II接口、车载信息娱乐系统、远程通信单元等入口点)的识别,以及对攻击可能造成的影响(如功能安全丧失、隐私数据泄露)的评估。

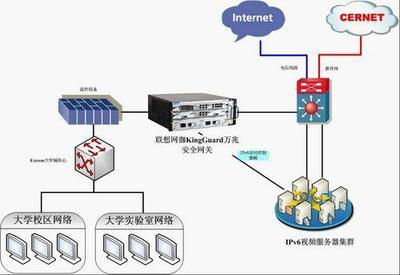

- 纵深防御与分区隔离的架构原则:ISO 21434强调“纵深防御”策略。在网络工程层面,这直接转化为对车辆电子电气架构的分区与隔离设计。工程师需要设计逻辑清晰的安全域(如动力域、底盘域、车身域、信息娱乐域),并在域与域之间,尤其是安全关键域与非关键域之间,部署具备防火墙、入侵检测/防护系统(IDS/IPS)功能的智能网关或安全网关。网络分段、访问控制列表(ACL)、服务隔离等经典IT网络安全技术,需根据车辆网络的实时性、可靠性要求进行适配和部署。

- 安全通信的强制要求:标准对车辆内部总线通信及外部V2X(车与万物)通信的安全性提出了明确期望。网络工程设计必须考虑为关键通信链路(如ECU间的控制指令、空中升级OTA数据、车辆与云端服务器的交互)实施加密(如AES)、完整性校验(如MAC、数字签名)和新鲜性保护机制,以防范窃听、重放、篡改等攻击。这要求网络架构支持安全协议栈(如TLS、SecOC)的集成,并对ECU的硬件资源(加解密算力)和网络带宽进行重新评估与规划。

- 供应链安全管理的延伸:汽车网络是众多供应商软硬件产品的集成。ISO 21434要求整车厂对供应链的网络安全能力进行管理。相应地,网络工程设计文档(如网络规范、接口控制文档)必须清晰定义每个网络组件(如网关、交换机、ECU)所需达到的网络安全目标及验证要求。工程师需要与供应商协作,确保外购的硬件、通信协议栈、中间件等满足既定的安全基线,并能提供相应的证据。

- 持续安全监控与事件响应支持:标准关注车辆全生命周期的安全。在网络设计阶段,工程师就需要为未来的安全运营预留能力。例如,设计专用的安全日志上传通道,确保网络设备(如网关)能够记录并报告异常流量或攻击尝试;设计安全的远程诊断和更新通道,以支持漏洞修复和应急响应。网络架构需要具备一定的“可观测性”,以支持售后阶段的持续安全监控。

挑战与未来展望

ISO 21434的实施对网络工程设计团队带来了知识与技能升级的挑战。工程师需要兼具传统车载网络知识(AUTOSAR、各类总线技术)与网络安全专业知识。如何在满足严格的功能安全(ISO 26262)要求、实时性约束和成本控制的前提下,实现最优的网络安全设计,是一个复杂的平衡过程。

总而言之,ISO 21434的发布为汽车网络信息安全领域树立了权威的国际标尺。它将网络安全从一个可选附加项提升为汽车网络工程设计的强制性核心要素。未来的智能网联汽车,其网络神经系统从诞生之初就必须是“天生安全”的。这无疑加速了汽车产业与网络安全产业的深度融合,推动着车载网络工程设计迈向一个更规范、更可靠、更具韧性的新时代。所有行业参与者都必须立即行动起来,理解、消化并实践这一标准,以构筑起智能出行时代的信任基石。

如若转载,请注明出处:http://www.defcasefoot.com/product/70.html

更新时间:2026-03-01 15:55:58